Кракен маркет что

Managing and Monitoring Landscapes Protecting and improving land health оригинальные requires comprehensive landscape management strategies. Land managers have embraced a landscape-scale philosophy and have developed new methods to inform decision making such as satellite imagery to assess current conditions and detect changes, and predictive models to forecast change. The Landscape Toolbox is a coordinated system of tools and methods for implementing land health monitoring and integrating monitoring data into management decision-making.The goal of the Landscape Toolbox is to provide the tools, resources, and training to land health monitoring methods and technologies for answering land management questions at different scales.Nelson Stauffer Uncategorized 0The core methods described in the Monitoring Manual for Grassland, Shrubland, and Savanna Ecosystems are intended for multiple use. Each method collects data that can be used to calculate multiple indicators and those indicators have broad applicability. Two of the vegetative methods, canopy gap and vegetation height, have direct application…Continue readingNelson Stauffer Uncategorized 0Quality Assurance (QA) and Quality Control (QC) are both critical to data quality in ecological research and both are often misunderstood or underutilized. QA is a set of proactive processes and procedures which prevent errors from entering a data set, e.g., training, written data collection protocols, standardized data entry formats,…Continue readingNelson Stauffer Uncategorized 0In order to meet its monitoring and information needs, the Bureau of Land Management is making use of its Assessment, Inventory, and Monitoring strategy (AIM). While taking advantage of the tools and approaches available on the Landscape Toolbox, there are additional implementation requirements concerning the particulars of sample design, data…Continue readingNelson Stauffer Methods Guide, Monitoring Manual, Training 0We’ve added two new videos demonstrating and explaining the Core Methods of Plant species inventory and Vegetation height to our collection. These are two methods that previously didn’t have reference videos, although the rules and procedures for both can be found in volume I of the Monitoring Manual for Grassland, Shrubland,…Continue readingSarah McCord Methods Guide, Monitoring Manual, Training 0Question: Are succulents counted as a woody species when measuring vegetation heights? Answer: Yes. Succulent plant species are considered to be woody in contrast to herbaceous because their function is more similar to woody vegetation than herbaceous vegetation in many applications of these data. From a wildlife viewpoint: site Some succulents are…Continue readingNelson Stauffer Blog, News, Presentations 0The 68th annual Society for Range Management meeting held in the first week of February 2015 in Sacramento, California was a success for the Bureau of Land Management’s Assessment, Inventory, and Monitoring (AIM) strategy. Staff from the BLM’s National Operations Center and the USDA-ARS Jornada hosted a day-long symposium to…Continue readingJason Karl Blog, Sample Design sample design, sampling 0What is an Inference Space? Inference space can be defined in many ways, but can be generally described as the limits to how broadly a particular results applies (Lorenzen and Anderson 1993, Wills et al. in prep.). Inference space is analogous to the sampling universe or the population. All these…Continue readingNelson Stauffer Blog, Monitoring Tools & Databases, News 0A new version of the Database for Inventory, Monitoring, and Assessment has just been released! This latest iteration—as always—aims to improve stability and reliability for field data collection on a tablet and data report generation in the office. For more information about DIMA and how it fits into project designs,…Continue readingJason Karl Blog, News 0In compiling information for the redesign of the Landscape Toolbox website and the second edition of the Monitoring Manual, I kept referring back to a small set of seminal references. These are my “Go-To” books and papers for designing and implementing assessment, inventory, and monitoring programs and for measuring vegetation…Continue readingJason Karl Blog, News 0We’re excited to show off the new redesign of the Landscape Toolbox. We’re in the middle of not only refreshing the website, but also completely overhauling the content and how it’s organized in the Toolbox. This version of the Toolbox is draft at this point and is evolving rapidly. Take…Continue reading

Кракен маркет что - Ссылки зеркала на kraken kraken dark link

миллионов научных статей. Они должны были зарегистрироваться и пополнять свой баланс, с которого средства (криптовалюта) списывалась продавцам (магазинам). Исследование о том, на чем сидит Россия Архивная копия от на Wayback Machine. Сайты со списками ссылок Tor. Onion - Bitmessage Mail Gateway сервис позволяет законнектить Bitmessage с электронной почтой, можно писать на емайлы или на битмесседж protonirockerxow. Onion - Onion Недорогой и секурный луковый хостинг, можно сразу купить onion домен. Onion - onelon, анонимные блоги без цензуры. Kpynyvym6xqi7wz2.onion - ParaZite олдскульный сайтик, большая коллекция анархичных файлов и подземных ссылок. Безопасность Tor. Ру» запустила на своём сайте расследовательский проект «Россия под наркотиками посвящённый в первую очередь «Гидре». Населен русскоязычным аноном после продажи сосача мэйлру. Примечания 1 2 Минфин США назвал имя одного из организаторов даркнет-маркетплейса Hydra. Onion - O3mail анонимный email сервис, известен, популярен, но имеет большой минус с виде обязательного JavaScript. К примеру, как и на любом подобном даркнет сайте существуют свои крупные площадки. Продажа «товаров» через даркнет сайты Такими самыми популярными товарами на даркнете считают личные данные (переписки, документы, пароли компромат на известнейших людей, запрещенные вещества, оружие, краденые вещи (чаще всего гаджеты и техника фальшивые деньги (причем обмануть могут именно вас). Товары и услуги, продающиеся на даркнете: Нетипичные инструкции Именно так можно назвать инструкции, которые можно найти на сайтах даркнет. Совершенствование противодействия экономической преступности, использующей возможности сети Интернет и криптографических средств / Теория государства и права, том 20, 4,. Сохраненные треды с сайтов. Кардинг / Хаккинг Кардинг / Хаккинг wwhclublci77vnbi. Еще интереснее случай случился с одним популярным основателем известной площадки сети. Внезапно много русских пользователей. Желающие прочесть его смогут для этого ввести твой публичный ключ, и сервис выдаст текст. Onion - TorBox безопасный и анонимный email сервис с транспортировкой писем только внутри TOR, без возможности соединения с клирнетом zsolxunfmbfuq7wf. Onion - Darknet Heroes League еще одна зарубежная торговая площадка, современный сайтик, отзывов не нашел, пробуйте сами. Kkkkkkkkkk63ava6.onion - Whonix,.onion-зеркало проекта Whonix. Существовал с 2015 по 2022 год 2.

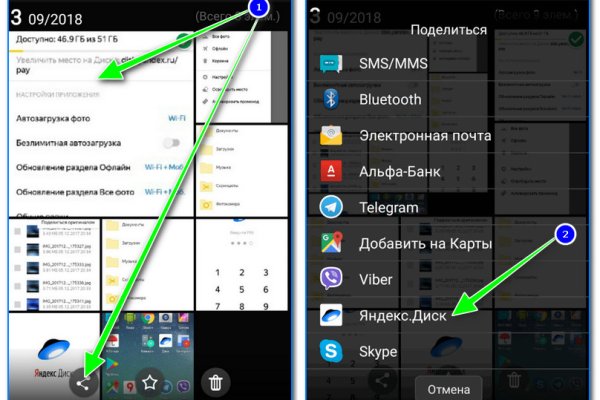

Но там хотя бы не воняло, только люди умирали с завидной периодичностью. Режим торговли «Charting Tools» характеризуется более широким набором аналитических инструментов, профессиональными индикаторами и дополнительной возможностью ставить приказы: trailing stop, stop-loss limit, take-profit limit, trailing stop limit. Верификация висит второй месяц. Если вам нужен сайт, защищённый технологией шифрования Tor, вы должны использовать одноимённый браузер. Чтобы повысить уровень и получить доступ к выводу средств, необходимо нажать на кнопку Increase funding limits внизу интерфейса страницы. Форум Форумы lwplxqzvmgu43uff. Нажать напротив нее Withdraw. Теперь достаточно разговоров о hydra, ведь kraken - это будущее даркнет-маркета в России. Также можно использовать отрицательные отступы, чтобы надвигать блоки друг на друга для создания креативных визуальных эффектов. Указать индивидуальный логин. Заполнить форму регистрации. Открывая Tor, вы делаете свой компьютер частью «луковой» сети. Содержание В действительности на «темной стороне» можно найти что угодно. По сей день форум Wayaway существует, даже после перерыва с 2019 года и даже после того, как закрыли Гидру, вместо которой анонсирован новый даркнет-маркет kraken. Ещё и руки привязаны, не показать ничего. Onion - Onion Недорогой и секурный луковый хостинг, можно сразу купить onion домен. Но так как была уже практически ночь и, как я потом уже узнал, в разгаре шла операционная работа, пришёл один только врач. Зеркало сайта z pekarmarkfovqvlm. Надо удалять. Люди качали книги, фильмы, игры, сериалы и даже учебники и подчас даже не задумывались, что нарушают закон. На сайте много продавцов, можно вспользоваться поиском или перейти в общий раздел с магазинами, и искать подходящего. Поэтому вам нужно самостоятельно у какого-нибудь блока отметить эту опцию. Точная величина обусловлена торговыми объёмами трейдера. Mixermikevpntu2o.onion - MixerMoney bitcoin миксер.0, получите чистые монеты с бирж Китая, ЕС, США. Украинцы, которые создали учетную запись в Украине до года, получат право на получение 1000 в BTC. Сохраните предложенный файл, нажав на Download. Onion - Архива. Репост из: Даркнет форум России - WayAway (телеграм) WayAway дарит бесплатное размещение всем и 500.000 рублей! BlockChain был одним из первых сайтов, запущенных в даркнете. Автоматическая генерация meta-тегов для поисковиков. Адекватные админы. В даркнете соединения устанавливаются только между доверенными узлами (friend-to-friend «друг-к-другу с применением особых портов и протоколов. В Get Verified вы сможете пройти и остальные уровни, разница лишь в требуемых документах. Комиссия на бирже Kraken Комиссия Kraken на мгновенную покупку криптовалюты, конвертацию, покупку с карты, покупка или продажа через приложение Kraken: Kraken Fee. Если все настроено правильно, вы увидите вот такое сообщение: Инструкцию по настройке максимальной анонимности в браузере Tor можно посмотреть здесь. M Сайт m/ Zend2 это анонимайзер, которому доверяют пользователи по всему миру.

Если мы взглянем на обзор функций, мы увидим возможность что-то добавить используя функцию '. Даже в атаке по маске мы можем настроить атаку таким образом, что её поведение будет в точности как у атаки Брут-Форс. Это позволяет немного форматировать наш «исходный код». Примеры Если ваш example. Единственная строка в таблице может заполнить пропуски: Совет: Для избежания дублей, замените все цифры на 0 и уникализируйте то что слева. Например, популярный образец люди добавляют цифру к их паролю для увеличения надёжности. А в обратную сторону это не работает. См. Позже были представлены некоторые собственные функции, которые несовместимы. Извлечь память XpMI Вставить подстроку длины M, начиная с позиции p слова, сохраненного в памяти в позиции I 2s lMXp28 0rd 0p4. Заполнитель может быть как: пользовательским набором символов, встроенным набором символов или статичным символом. Dict Смотрите каталог table/ для дополнительного вдохновения. Hcchr # файл, содержащий все буквы и цифры (abcdefghijklmnopqrstuvwxyz ) Следующая опция определяет набор символов, который состоит из abcdef: -1?dabcdef Следующая опция определяет полный набор 7-битных символов (aka mixalpha-numeric-all-space -1?l?d?s?u Следующая опция устанавливает для первого набора символов (-1) содержать все символы русского алфавита: -1 site charsets/special/Russian/ru_ISO-8859-5-special. Поддержка Атаки основанной на правилах Эта атака в настоящее время поддерживается в: Ограничения Атаки основанной на правилах С hashcat в настоящее время число функций в одной строке правила или коллективных множественных правил в одной строке ограничено 31 функциями. Как вы можете видеть, эти правила были оптимизированы для уникальности. . Dict?d?d?d?d генерирует следующие кандидаты в пароли: password0000 password0001 password0002. В атаке по Маске kraken мы имеем представление о людях и о том, как они делают пароли. Вывод должен быть таким yellow-car! Атака основанная на правиле похожа на язык программирования, созданный для генерации кандидатов в пароли. Пример содержимого На случай если вам ещё нужны подсказки как это работает вот пример содержимого. А поскольку hashcat и oclHashcat поддерживают файлы с правилами, они могут также делать атаку переключения раскладки. При этом точные значения могут разниться, особенно с уменьшением пространства ключей, но факт в том, что пространство ключа будет выбрано до последнего. Сохранение подходящих правил Это становится очень удобным особенно в комбинации с генератором правил, а также для статистического анализа ваших наборов правил. Если совпадает, она заменяет символ на символ из правого части правила.